Drei Möglichkeiten zur Vorbereitung auf das EU Cyber Resilience Act

Terry London von Proekspert erläutert das EU Cyber Resilience Act und zeigt drei Möglichkeiten auf, sich darauf vorzubereiten.

Vortrag auf der IPEC 2024 in Nürnberg hier ansehen:

Was ist das EU Cyber Resilience Act?

Es gab viel Verwirrung um das EU-Gesetz zur Cyberresilienz (CRA). Eines ist aber sicher: Dieses Gesetz wird 2024 in Kraft treten. Ursprünglich sollte das Gesetzes im Frühjahr verabschiedet werden, doch der Termin wurden nun auf den Herbst 2024 verschoben.

Das Ziel des CRA ist einfach: die Vereinheitlichung der Cybersicherheitsvorschriften auf dem gesamten EU-Markt. Zu diesem Zweck soll es eine CE-Kennzeichnung für digitale Produkte geben. Das CRA deckt nahezu alle Software- und Hardwareprodukte ab, die mit dem Internet verbunden sind. Es gibt aber auch einige Ausnahmen, wie beispielsweise Medizin- und Automobilprodukte. Ebenfalls ausgeschlossen sind Open-Source-Software und SaaS-Lösungen (Software as a Service).

Die Europäische Kommission hatte im Herbst 2022 einen ersten Entwurf des Gesetzes vorgelegt. Allerdings stieß dieser bei den Softwareentwicklern auf wenig Gegenliebe, da man ihn als zu restriktiv und belastend empfand. Dennoch handelt es sich um eine sehr gute Initiative der EU. Das CRA hat zwei Hauptziele. Zum einen soll das Gesetz die Endbenutzer internetfähiger Geräte schützen. Zum anderen soll angesichts der Vielzahl von IoT-Geräten in unseren Haushalten und Büros den Softwareentwicklern und Geräteherstellern etwas mehr Verantwortung für die Gerätesicherheit übertragen werden.

Cyberbedrohungen sind real

Eines ist sicher: Cyberbedrohungen sind real. Die Zahl der Cyberangriffe auf Unternehmen nimmt stetig zu und die Schäden sind beträchtlich.

Viele glauben vielleicht immer noch, dass dies keine Auswirkungen auf die industrielle Automatisierung haben wird, da Produktionsumgebungen normalerweise vom Internet isoliert sind. Ein Blick auf die Geschichte zeigt jedoch, dass Isolation nichts nützt, wenn Hacker es auf ein Unternehmen abgesehen haben.

Zudem gibt es weit verbreitete Mythen über industrielle Steuerungssysteme. Es hat sich jedoch bereits gezeigt, dass digitale Angriffe auf Steuerungssysteme auch ohne Internet möglich sind und zu physischen Schäden führen können. Offline zu sein ist kein Schutz vor einem Angriff mit USB-Stick oder über das mobile Internet.

Eine Maßnahme zum Schutz vor Cyberrisiken ist das Abschalten von Geräten. Allerdings ergeben sich erhebliche Probleme durch die Notwendigkeit, sie mit dem Internet zu verbinden. Fertigungsunternehmen implementieren zunehmend digitale Systeme zur Effizienz- und Produktivitätssteigerung. Bei vernetzten Systemen müssen wir Möglichkeiten finden, Cyberrisiken zu mindern, die sich infolge der Vernetzung ergeben.

Hauptanforderungen des CRA

Aus dem CRA habe ich vier Hauptanforderungen an die Hersteller von industriellen Geräten herausgearbeitet:

- Lassen Sie Produkte zertifizieren.

- Beginnen Sie mit der Zusammenstellung einer Software-Stückliste.

- Beginnen Sie mit der Meldung von Schwachstellen.

- Stellen Sie Sicherheitsupdates bereit, um Schwachstellen zu beheben.

Später werde ich auf jedes Thema ausführlicher eingehen.

Was wir bereits heute tun

Welchen Bezug haben wir zum Thema? Proekspert ist ein Unternehmen für Softwareentwicklung. Unser Schwerpunkt liegt auf der Betreuung industrieller Gerätehersteller. Typischerweise handelt es sich bei unseren Kunden um Experten in der Entwicklung hochzuverlässiger Geräte wie Frequenzumrichter für Elektromotoren oder HLK-Geräte. Diese Geräte sind dafür ausgelegt, monate- oder jahrelang autonom und ohne große Aufmerksamkeit ihrer Besitzer zu funktionieren.

Unsere Kundenunternehmen sind Experten in der Hardwareentwicklung. Dementsprechend wissen sie, wie die Software zum Betrieb ihrer Geräte zu entwickeln ist. Unsere Aufgabe besteht darin, unsere Kunden in Bereichen außerhalb ihrer Kernkompetenzen zu unterstützen. Dazu gehören unter anderem Gerätesicherheit, Internetkonnektivität und digitale Benutzeroberflächen. Diese Bereiche sind stark IT-orientiert und ändern sich unter Umständen so schnell, dass ein Unternehmen, das sich hauptsächlich auf den Maschinenbau und die Elektrotechnik konzentriert, mit den Veränderungen nicht Schritt halten kann.

Warum unsere Erfahrung zählt

Proekspert kann auf die Erfahrung von 31 Jahren in der Branche zurückgreifen. Seit unseren Anfängen arbeiten wir an Spezialgeräten und entwickeln Software, die Geräte aus der Ferne überwacht und steuert oder die Daten schützt, die sie während des Betriebs verarbeiten.

Begonnen haben wir mit der Entwicklung von Steuerungssoftware für Applikon-Bioreaktoren. Diese Erfahrung führte uns in den Bereich der industriellen Automatisierungssysteme. Seit 20 Jahren sind wir an der Entwicklung von Frequenzumrichtern bei Danfoss beteiligt. Wir waren auch an der frühen Entwicklung von Geldautomaten mit Chipkarten beteiligt. Dies war eine bahnbrechende Technologie, die sehr schnelle und sehr sichere Vorgänge ermöglichte. Nach dieser Erfahrung haben wir uns im Bereich Daten- und Gerätesicherheit etabliert. Heute kombinieren wir industrielle Automatisierung mit moderner Cybersicherheit.

Kategorien der Produktzertifizierung

Befassen wir uns noch einmal mit dem EU-Gesetz über Cyberresilienz. Zunächst sollten wir uns bewusst machen, dass es sich dabei um ein Rahmengesetz handelt. Als solches gibt es keine genauen technischen Standards vor, die Ihre Produkte erfüllen müssen. Stattdessen besteht seine wichtigste Anforderung darin, dass jedes Produkt zertifiziert oder bewertet werden muss.

Je nachdem, wie kritisch die zu erfüllende Aufgabe ist, werden Produkte in drei Hauptkategorien unterteilt. Beispielsweise fallen internetfähige Smart-Home-Geräte und Spielzeuge in die niedrigste Kategorie und erfordern lediglich eine Selbsteinschätzung. Bei kritischeren Produkten ist jedoch eine Bewertung oder Zertifizierung durch Dritte erforderlich, sofern diese Produkte sicherheitsrelevant sind.

Dabei ist jedoch zu beachten, dass alles mit einer Selbsteinschätzung beginnt. Und genau hier können Gerätehersteller ansetzen.

Anforderungen an Gerätehersteller

Mit den folgenden Anforderungen bewegen wir uns sehr nahe an der Welt der Software-Entwicklung:

- Produktunternehmen müssen eine Software-Stückliste (SBOM) anfertigen und bereitstellen. Sie müssen verstehen, woher Ihre Software kommt. Außerdem müssen Sie wissen, wer für jede einzelne Softwarekomponente im Gerät verantwortlich ist.

- Gerätehersteller müssen damit beginnen, die Schwachstellen ihrer Geräte oder Software zu überwachen und zu melden. Über die genaue Ausgestaltung des Meldeprozesses muss noch entschieden werden. Aus Sicht der Softwareentwicklung ist das Aufspüren von Schwachstellen von entscheidender Bedeutung. Und dies ist wiederum sehr eng mit dem SBOM-Management verknüpft.

- Unternehmen müssen Sicherheitsupdates für ihre Produkte bereitstellen. Mit dieser Verantwortung geht auch die Anforderung einher, die erwartete Lebensdauer von Produkten anzugeben.

Was ist eine SBOM?

Eine Software Bill of Materials ist ein entscheidendes Element der CRA-Anforderungen. Vereinfacht ausgedrückt handelt es sich dabei um eine Liste von Bestandteilen und Komponenten einer Softwareanwendung. Technisch gesehen geht es um eine Liste aller Open-Source- und Drittanbieterkomponenten im Code eines Systems. Sie gibt die Lizenzen und die Versionen der Komponenten an, die wir in unserem Code verwenden. Daran lässt sich zudem erkennen, ob diese Komponenten auf dem neuesten Stand sind. So können wir mögliche Sicherheits- und Lizenzrisiken schnell erkennen.

SBOM-Management und die Möglichkeit, Schwachstellen zu melden, sind ein und dasselbe.

Eine SBOM wird vom Hersteller oder Softwarelieferanten erstellt und gepflegt. Und wie jeder professionelle Softwareentwickler weiß, können sich Schwachstellen einer Software häufig ändern, auch wenn ihre Abhängigkeiten gleich bleiben. Mit zunehmendem Alter der Software werden im Code wahrscheinlich immer mehr Risiken entdeckt, die sich ausnutzen lassen.

Somit müssen wir geeignete Tools zur Softwareentwicklung verwenden und strenge Prozesse implementieren. Dies ist an sich nichts Ungewöhnliches. Für Unternehmen ohne Erfahrung in der Softwareentwicklung kann es jedoch schnell zur Überforderung werden. Die Implementierung solcher Verfahren ist arbeitsintensiv und erfordert jahrelange Übung und Erfahrung.

Möglichkeiten zur sicheren Bereitstellung von Sicherheitsupdates

Traditionell werden Industriegeräte nicht durch Softwaremaßnahmen geschützt, da die internen Prozesse in der Regel gut funktionieren. Wenn es um Geräte geht, die sich in physisch isolierten Bereichen befinden, mag ein Schutz durch Benutzerkennwörter ausreichend erscheinen. Wir sehen jedoch bereits, dass Unternehmen von dieser Praxis abrücken. Immer mehr Industriegeräte sind direkt oder über sichere Gateways mit dem Internet verbunden.

Um Geräte vor bösartigen Software-Updates zu schützen, werden zwei wichtige Cybersicherheitsmaßnahmen eingesetzt.

- Für die Verteilung von Softwareupdates werden sichere Kommunikationskanäle wie https verwendet.

- Bei der Verschlüsselung auf Geräteebene überprüft ein Gerät, ob ein heruntergeladenes Datenpaket aus einer autorisierten Quelle stammt.

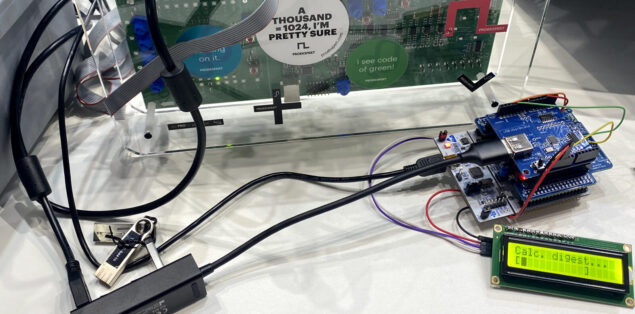

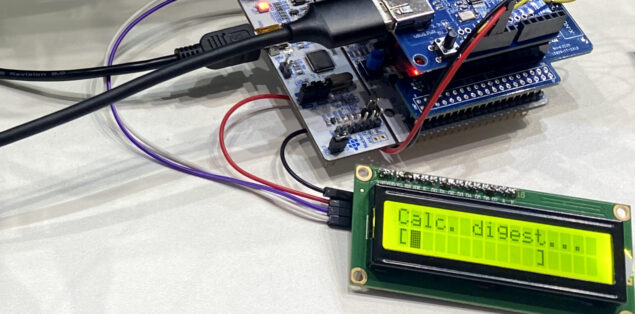

Zudem gibt es noch eine dritte Option, bei der wir mithilfe von Kryptochips jedem Gerät eine einzigartige Identität verleihen und so höchste Sicherheit erreichen können. Dahinter steht die Idee, dass Gerätehersteller die größtmögliche Kontrolle über Software-Updates haben und es nicht möglich ist, dasselbe Firmware-Paket auf zwei Geräten gleichzeitig zu verwenden.

Solche Cyber-Sicherheitsmaßnahmen erfordern eine IT-Infrastruktur zur Verwaltung von Zertifikaten und Verschlüsselungscodes sowie aller Benutzerrollen von Personen, die mit Geräten und Berechtigungen arbeiten.

So unterstützen wir unsere Kunden

Neben der Entwicklung von Software für ihre Geräte gehört die Vorbereitung unserer Kunden auf das EU CRA zu unseren täglichen Aufgaben.

- Wir unterstützen Unternehmen bei der Selbsteinschätzung. Dabei konzentrieren wir uns auf das IEC-62443-Framework, das Cyberrisiken für industrielle Automatisierungs- und Steuerungssysteme abdeckt. Unsere Ingenieure identifizieren und mappen Produktentwicklungsprozesse und Schwachstellen, bevor sie Sicherheitsmaßnahmen vorschlagen, um Sicherheitsrisiken im Produktquellcode und in den Entwicklungsprozessen zu reduzieren.

- Wir übernehmen die SBOM-Verwaltung und dokumentieren Schwachstellen. Dazu richten wir ein Toolset für die Softwareentwicklung ein und verwalten es, damit es die Produkte unserer Kunden unterstützt und bei der Überwachung von Schwachstellen hilft.

- Wir implementieren Mechanismen für Sicherheitsupdates. Dieser Teil hängt von der Geschäftstätigkeit und den Geräten unserer Kunden ab. Dabei kann es sich um ein einfaches Firmware-Update oder auch um komplexere Vorgänge handeln. Da sich die Technologie schnell verändert, gibt es keine Einheitslösung.

Darüber hinaus empfehlen wir Ihnen, einen langfristigen Plan für die Wartung und Aktualisierung Ihrer IT- und Geräte-Sicherheitsinfrastruktur zu erstellen.

Zusammenfassend lässt sich sagen, dass es sich beim EU CRA um ein Rahmengesetz handelt, dessen Schwerpunkte auf relativ offensichtliche Aspekte hinauslaufen. Wenn Sie sich auf die drei oben genannten Aktivitäten konzentrieren, können Sie bereits jetzt mit den Vorbereitungen beginnen.

IPEC ist ein Akronym für die International Production Environmental Community mit Sitz in Nürnberg. Am 13. März 2024 berichtete Terry London, Produktmanager für Gerätesicherheitslösungen bei Proekspert, über unsere Erfahrungen bei der Vorbereitung von Herstellern industrieller Geräte auf das bevorstehende EU-Gesetz zur Cyberresilienz – aus der Perspektive der sicheren Entwicklung eingebetteter Software.

Mehr erfahren

About Proekspert

Proekspert is a skilled software development company with over 30 years of experience. We have encountered many diverse approaches to equipment, software engineering, and cybersecurity. Our expertise covers embedded software, device-cloud integrations, technician apps, and portals.